Arriba: resumen de FalconFeeds sobre el exploit TSTT, publicado ayer en su cuenta de Twitter. (Gracias al TTCS por los jefes upag)

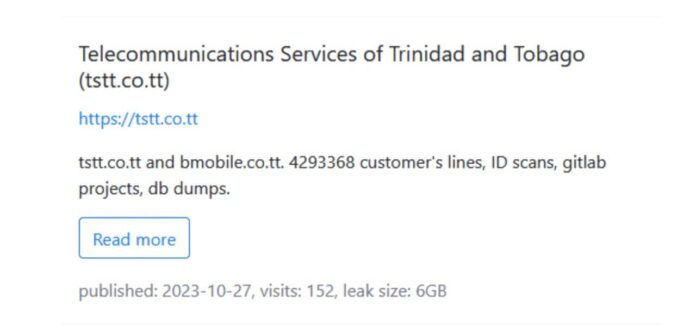

Múltiples sitios de informes de violaciones de datos han notado un compromiso y exfiltración de datos de los sistemas de los Servicios de Telecomunicaciones de Trinidad y Tobago (TSTT) el 27 de octubre de 2023.

Según FalconFeeds.IO, una empresa de ciberseguridad que ofrece un feed de Twitter que informa sobre infracciones, tstt.co.tt y bmobile.co.tt se vieron comprometidos, con 6 GB de líneas de clientes, escaneos de identificación, proyectos de gitlab y volcados de bases de datos como parte. del lance.

RansomEXX se presentó como Defray777 en 2018 y se volvió particularmente notable cuando se utilizó en exploits de alto perfil en agencias gubernamentales y fabricantes. Como ransomware, sigue siendo notable entre otros nombres notorios como Lockbit y Conti y es conocido por publicar los datos robados de agencias gubernamentales.

De acuerdo con la Rastreador de Ransom_dbRansomEXX es un exploit de rango medio con un recuento de víctimas de 56 cuando se publicó este informe.

Puede encontrar más información sobre el exploit en este Publicación de TrendMicro.

Cuando RansomEXX atacó a una organización benéfica de salud mental escocesa en marzo de 2022, el grupo que utilizaba el exploit no pensó en publicar 12 GB de datos de identificación personal (PII), incluidos los datos de la tarjeta de crédito.

Actualización (28 de octubre de 2023): The Dark Web Informer, un feed de Twitter que informa sobre violaciones, sacó a la luz una nota del sitio web de nombre y vergüenza Defray777 que alega que TSTT fue advertido de las consecuencias del incumplimiento de las demandas antes de la publicación de los datos el 27 de octubre. El canal publicó una pantalla disparo, supuestamente de la página Defray777 que decía…

“Si usted es un cliente de telefonía móvil, tenga en cuenta que tuvieron tiempo más que suficiente para evitarlo. Su elección fue hacer posible la filtración de datos de los clientes (los guerreros de OSINT ahora son bienvenidos aquí), mantener a los clientes enfrentando problemas de red (marque X para #bmobile, lulz y memes ya están allí) y todo este tiempo cobrarles por ello. Las bases de datos contienen nombres, direcciones, correos electrónicos, números de identificación nacional, números de teléfono y muchos otros datos confidenciales.

Han visto esta página y, como prometimos, estamos orgullosos de compartirla con ustedes.

Me avergüenzo de ellos.»

Actualización (29 de octubre de 2023): La página de prueba de exfiltración de datos publicada por RansomEXX, a la que se accede mediante el navegador Tor, ofrece enlaces a los siguientes archivos en formato de archivo 7z, dos archivos de base de datos de información de clientes de Oracle de 25,9 MB y 196 MB de tamaño, 267 MB de escaneos de identificación de clientes, 82,5 MB de “credenciales”. ” y un archivo GitHub de 61,2 MB que se almacenó localmente en los servidores de TSTT.

Uno de los archivos de prueba es un archivo CSV detallado que enumera información detallada de los clientes de más de 800.000 clientes de TSTT.

Este no es el volcado de datos completo, solo una selección de elementos destinados a demostrarle al equipo de TI de TSTT que RansomEXX realmente tiene los datos que afirma haber filtrado. Este paquete de prueba se habría enviado a TSTT entre 30 y 90 días antes del volcado de datos si el grupo de ransomware hubiera seguido los protocolos establecidos para advertir a los clientes pirateados y exigir el pago. El sitio cebolla de la página de prueba se vio utilizando el navegador Tor y siguiendo un enlace proporcionado por un profesional de ciberseguridad.

Actualización (30 de octubre de 2023): A las 5:55 pm del 30 de octubre, TSTT emitió el siguiente comunicado de prensa sobre el hackeo de sus servidores…

El 9 de octubre de 2023, los ciberatacantes intentaron obtener acceso no autorizado a los sistemas de TSTT. Las ciberamenazas de esta naturaleza son una característica continua de los sistemas operativos digitales modernos y la infraestructura de telecomunicaciones no es una excepción a estas amenazas e incursiones. TSTT ha invertido continuamente recursos por millones de dólares en sus procesos e infraestructura de TI para proteger sus sistemas y los datos que produce y almacena.

Al inicio de la amenaza, los procesos de respuesta a incidentes de TSTT se activaron rápidamente. La empresa tomó medidas inmediatas para minimizar la vulnerabilidad de seguridad y aisló con éxito sus sistemas y aplicaciones. Posteriormente, estas aplicaciones fueron puestas en cuarentena, reconstruidas y puestas nuevamente en producción como parte de políticas y procedimientos claramente definidos.

La compañía también contó con el apoyo de socios y expertos en seguridad cibernética reconocidos internacionalmente para investigar el intento de violación y asesorar sobre la implementación de medidas y protocolos de seguridad adicionales apropiados. Algunas de estas recomendaciones ya se han implementado.

Los procesos de ciberseguridad de la empresa operaron de manera óptima y pudieron restringir los planes maliciosos de estos delincuentes. No hubo pérdida ni compromiso de los datos del cliente, es decir, no se eliminaron ni manipularon datos de las bases de datos de TSTT. En este momento, la compañía no ha corroborado los datos actualmente de dominio público que supuestamente son información de los clientes de TSTT, y cabe señalar que las distintas plataformas de TSTT generan terabytes de datos.

TSTT condena enérgicamente las acciones de estos terroristas al intentar obtener acceso ilegalmente a la información de sus clientes. La empresa seguirá invirtiendo en reforzar sus entornos de TI bajo la guía de expertos cibernéticos internacionales, para garantizar la seguridad de la información de los clientes.

En su comunicado de prensa, TSTT no niega que se hayan extraído datos de sus servidores, sólo que no se han eliminado, manipulado ni perdido. Esto se alinea con la práctica normal de ransomware. Primero se extraen los datos, luego se cifran los datos de los servidores de la empresa y se emite una amenaza de divulgación de los datos para crear una mayor motivación para el pago.

No está claro si el 9 de octubre es la fecha en la que se activó el ransomware o la fecha en la que la empresa detectó intrusiones en sus sistemas. Señalar que la empresa genera terabytes de datos es una táctica testaferro para llamar la atención sobre los detalles y la gravedad de la exfiltración. lo que importa es cual 6 GB de datos que la empresa ha copiado de sus servidores.

TSTT tiene la experiencia y la mano de obra para examinar la prueba de los datos de exfiltración publicados en la web oscura y debe ser consciente de que la tarjeta de crédito del cliente y otra información de identificación personal han estado en el aire durante semanas. También debe conocer el contenido del archivo de 6 GB publicado por RansomEXX.

No está claro qué El ministro de Servicios Públicos, Marvin Gonzales, ha sido informado que es falso sobre los informes sobre este incidente hasta el momento. Si TSTT, de hecho, no ha corroborado la existencia de datos de clientes disponibles gratuitamente en la web oscura en este momento, está comerciando con semántica o con incompetencia.

Los ciudadanos comunes no podrán acceder fácilmente a la información de esta empresa con la facilidad de una búsqueda en Google, pero TSTT no tiene que preocuparse por los ciudadanos comunes. Su respuesta a lo que describe como terrorismo y el peligro que representan los datos expuestos en esta violación no puede ser apaciguado por el ejercicio de golpearse el pecho articulado en su comunicado de prensa del 30 de octubre.

TSTT no ha reconocido la violación de datos, la divulgación de información del cliente o el alcance de los datos que ahora se encuentran en la web oscura, ni ha advertido a sus clientes sobre posibles problemas que puedan resultar de la disponibilidad de estos datos.

El Equipo de Respuesta a Incidentes de Seguridad Cibernética del Ministerio de Seguridad Nacional (TT-CSTRI) no ha emitido ningún aviso al público sobre la violación 21 días después de que TSTT la detectó y 48 horas después de que el conocimiento del volcado de datos se publicara en la Internet pública.

Actualización (01 de noviembre de 2023): Una revisión independiente del volcado de datos sugiere que archivos de contraseñas internas del sistema y contraseñas externas de clientes eran parte del paquete de datos filtrado de los servidores de la empresa. Parece que estos archivos se almacenaron sin cifrar y en volcados de archivos de texto sin formato.

TSTT ha tenido días para examinar los datos que, como reconoció en su comunicado de prensa, son de dominio público, pero no ha informado si ha advertido a los clientes empresariales de su exposición a esta violación. La compañía continúa sin hacer ningún esfuerzo por emitir advertencias a su base de clientes de venta libre sobre la exposición de su información de identificación personal.

El consultor de protección de datos, Rishi Maharaj, expresó su preocupación por los problemas que surgen de esta exposición. En este punto, toda la cuestión parece estar sujeta a la Ley de trivialidad. La complejidad de las cuestiones que surgen son mucho más difíciles de considerar que discutir, por ejemplo, si el Carnaval de Tobago fue bueno este año.

Como TSTT no lo dirá, lo haré yo.

Si tiene una cuenta con TSTT para pagos, cambie su contraseña inmediatamente.

Si hace negocios con TSTT como empresa, cambie todas sus contraseñas de acceso de inmediato y hable con los representantes de la empresa sobre su exposición.

Actualización (04 de noviembre): He recibido algunas solicitudes de amigos que quieren saber qué hay en los datos TSTT arrojados a la darkweb por RansomEXX. Hay varios archivos, los más notables son un archivo de identificación, que enumera información de identificación del cliente con 377,164 registros, un archivo de contactos con 800,977 registros, un archivo con identificaciones y contraseñas de empleados con 158,032 registros y un archivo de clientes de base de datos Oracle con 4,293,368 registros.

Los tamaños de archivos son ligeramente engañosos, ya que algunos clientes aparecen varias veces con información diferente asociada a ellos o información duplicada, pero el recuento general es enorme.

Es importante tener en cuenta que, si bien una hoja de cálculo es una base de datos, una base de datos sofisticada no es una hoja de cálculo. Como consecuencia, la forma en que algunos de estos archivos se abren en una hoja de cálculo no es la forma en que se leerán en un archivo de base de datos.

El archivo de clientes, por ejemplo, alcanza rápidamente el límite superior de las capacidades de una hoja de cálculo. Los números de Apple se estancan en un millón de registros, mientras que Excel tose un pulmón en poco menos de 1,5 millones. Ninguna aplicación pudo abrir la base de datos completa de los clientes.

Los otros números son información de clasificación interna de relaciones con los clientes.

Además, las columnas del archivo no se leen correctamente y se combinan para que sean casi ilegibles. Es posible extraer la información (que enumera la clasificación interna de los clientes y la información de estado) del archivo, pero sin cargarla en una base de datos compatible, el archivo no se puede utilizar para el navegador ocasional.

Un experto en hojas de cálculo/bases de datos moderadamente talentoso debería poder unir esta información para acumular un perfil sorprendentemente detallado de los clientes en estos datos.

TSTT ha caracterizado esta información como equivalente a la información que se encuentra en una guía telefónica. Eso es absurdo. Un directorio telefónico no es información maleable que pueda compararse con otros conjuntos de datos. Tampoco contiene información de cuenta bancaria ni información de identificación personal.

Noticias está muerto» height=»80″ width=»80″/>

Noticias está muerto» height=»80″ width=»80″/>

Noticias de próxima generación. ¿Que quieren ellos?» height=»80″ width=»80″/>

Noticias de próxima generación. ¿Que quieren ellos?» height=»80″ width=»80″/>